渗透测试基础详解

原创 已于 2025-06-12 17:13:59 修改 · 公开 · 904 阅读 · 22 · 19 · CC 4.0 BY-SA版权 版权声明:本文为博主原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。

文章链接:https://blog.csdn.net/m0_73883735/article/details/147628456

目录

[TOC]

一、中间件

中间件可以分为web服务器和应用服务器

1.1、web服务器

常见web服务器包括apache,nginx,iis,lighttpd等

判断方式:

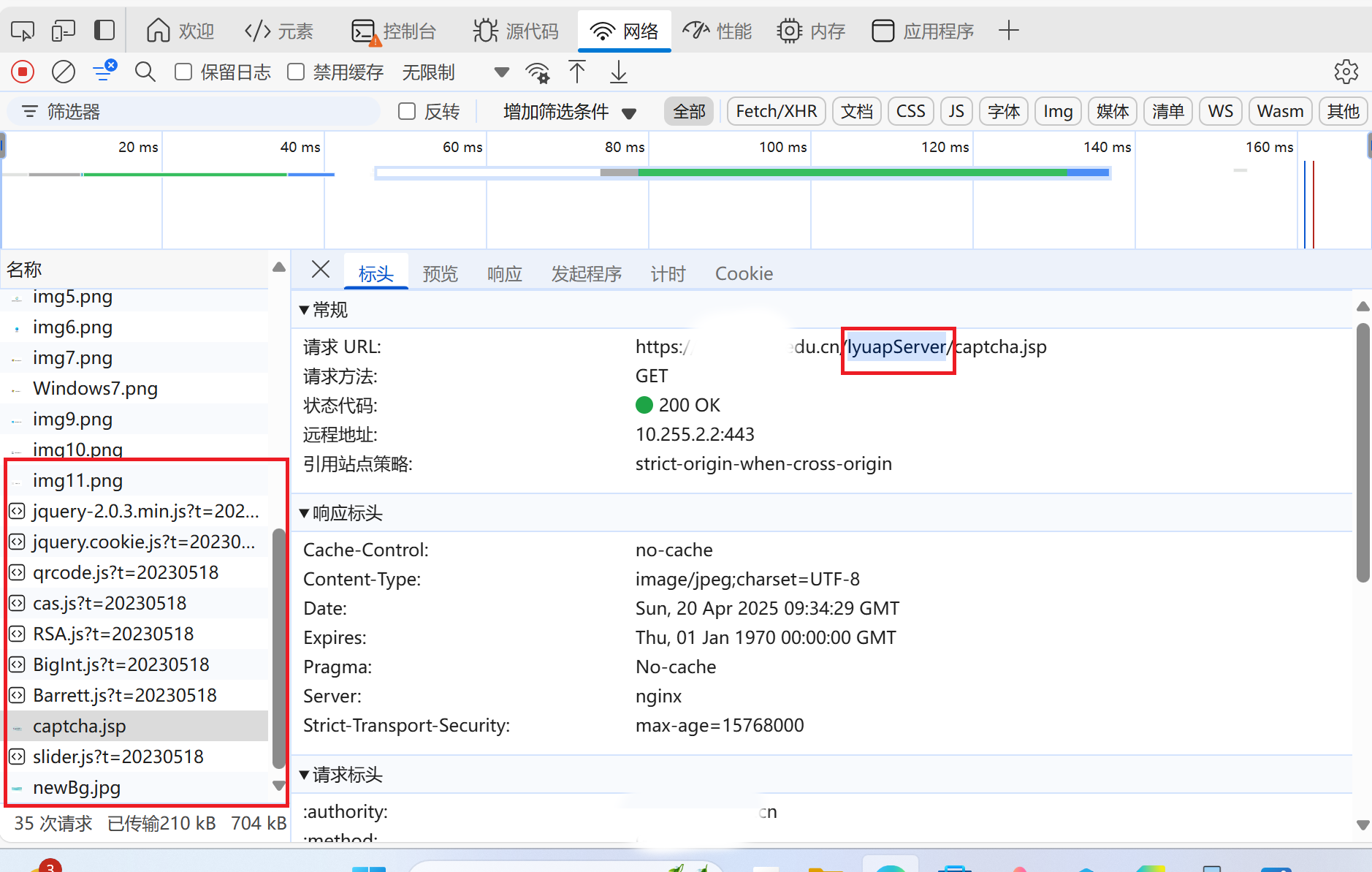

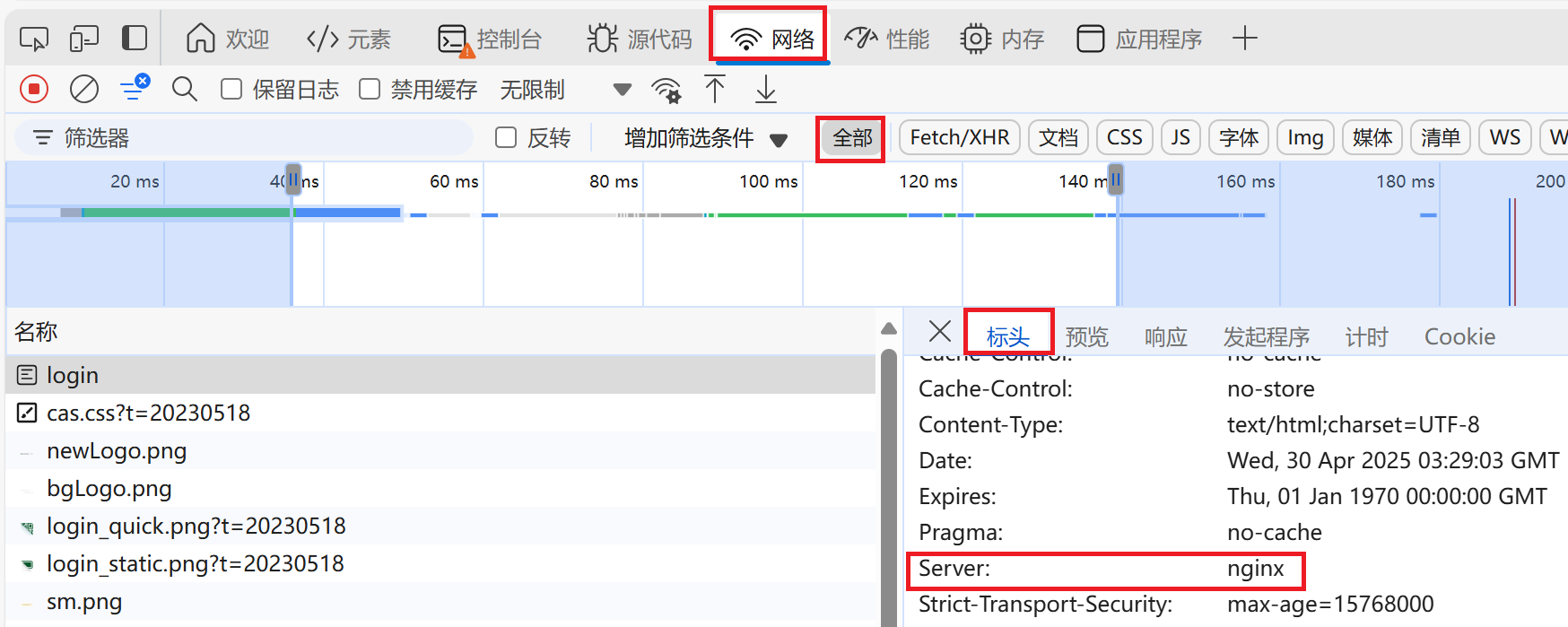

检查,网络,标头

1.2、应用服务器

常见应用服务器包括Tomcat,jboss,weblogic,websphere等。

由于应用服务器的特性,会开放特定端口。所以需要通过端口扫描来判定

端口扫描:nmap,Masscan,网络空间。

nmap扫描:

nmap扫描端口有三种情况:1、open(开放)

2、close(关闭)

3、filtered(过滤,可能存在防火墙之类的,造成无法有效探测)

1 | https://blog.csdn.net/qq_53079406/article/details/125263917 |

Masscan扫描:

1 | https://blog.csdn.net/qq_53079406/article/details/125266331 |

1 | 编译Masscan:https://www.cnblogs.com/lzy575566/p/15513726.html |

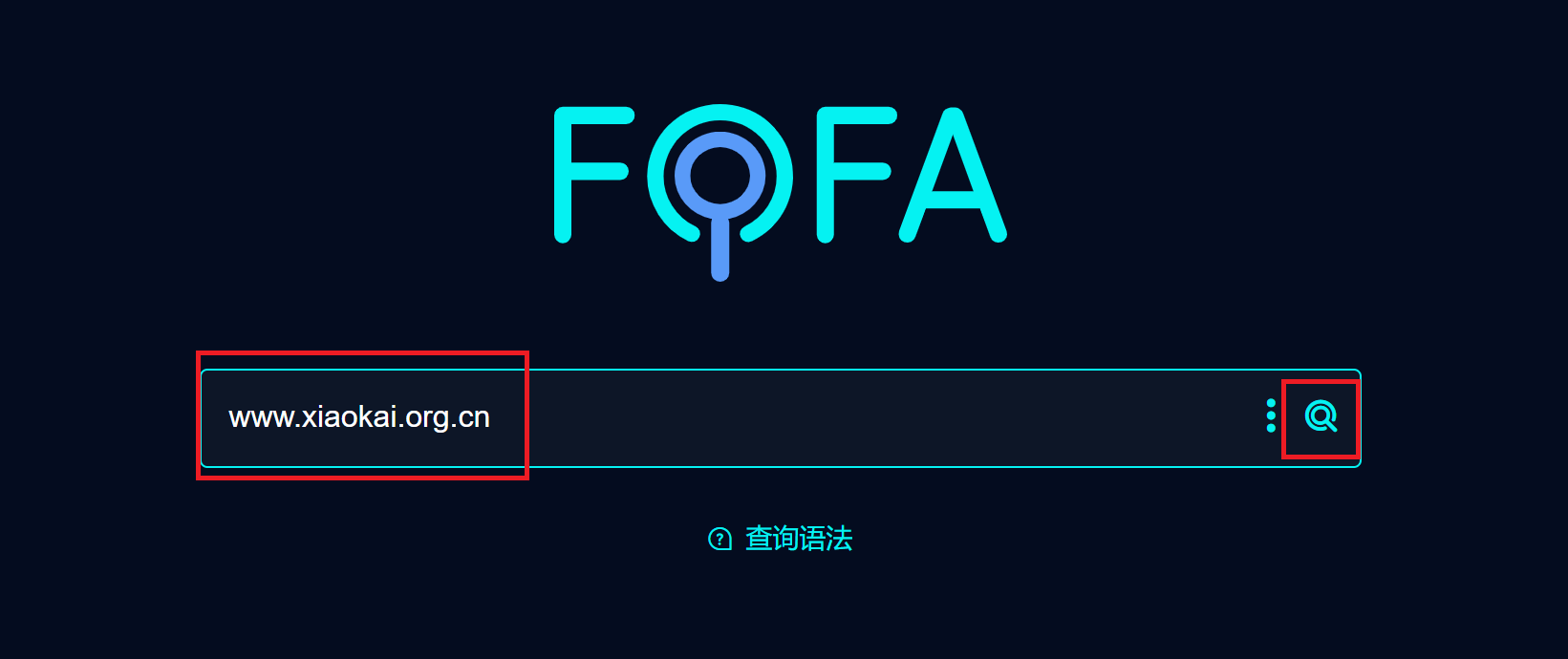

网络空间搜索:

1 | https://fofa.info/ |

二、常见端口及用途

| 端口 | 服务 | 渗透用途 |

|---|---|---|

| tcp 20,21 | FTP | 允许匿名的上传下载,爆破,嗅探,win提权,远程执行(proftpd 1.3.5),各类后门(proftpd,vsftp 2.3.4) |

| tcp 22 | SSH | 可根据已搜集到的信息尝试爆破,v1版本可中间人,ssh隧道及内网代理转发,文件传输等等 |

| tcp 23 | telnet | 爆破,嗅探,一般常用子路由,交换登陆,可尝试弱口令 |

| tcp 25 | SMTP | 邮件伪造,vrfy/expn查询邮件用户信息,可使用smtp-user-enum工具来自动跑 |

| tcp/udp 53 | DNS | 允许区域传送,dns劫持,缓存投毒,欺骗以及各种基于dns隧道的远控 |

| tcp/udp 69 | TFTP | 尝试下载目标及其的各类重要配置文件 |

| tcp 80-89,443,8440-8450,8080-8089 | 各种常用的 | |

| Web服务端口 | 可尝试经典的topn,vpn,owa,webmail,目标oa,各类Java控制台,各类服务器Web管理面板,各类Web中间件漏洞利用,各类Web框架漏洞利用等等 …… | |

| tcp 110 | POP3 | 可尝试爆破,嗅探 |

| tcp 111,2049 | NFS | 权限配置不当 |

| tcp 137,139,445 | Samba | 可尝试爆破以及smb自身的各种远程执行类漏洞利用,如ms08-067,ms17-010,嗅探等 …… |

| tcp 143 | IMAP | 可尝试爆破 |

| udp 161 | SNMP | 爆破默认团队字符串,搜集目标内网信息 |

| tcp 389 | LDAP | ldap注入,允许匿名访问,弱口令 |

| tcp 512,513,514 | Linux rexec | 可爆破,rlogin登陆 |

| tcp 873 | Rsync | 匿名访问,文件上传 |

| tcp 1194 | OpenVPN | 想办法钓VPN账号,进内网 |

| tcp 1352 | Lotus | 弱口令,信息泄漏,爆破 |

| tcp 1433 | SQL Server | 注入,提权,sa弱口令,爆破 |

| tcp 1521 | Oracle | tns爆破,注入,弹shell… |

| tcp 1500 | ISPmanager | 弱口令 |

| tcp 1723 | PPTP | 爆破,想办法钓VPN账号,进内网 |

| tcp 2082,2083 | cPanel | 弱口令 |

| tcp 2181 | ZooKeeper | 未授权访问 |

| tcp 2601,2604 | Zebra | 默认密码zerbra |

| tcp 3128 | Squid | 弱口令 |

| tcp 3306 | MySQL | 注入,提权,爆破 |

| tcp 3312,3311 | kangle | 弱口令 |

| tcp 3389 | Windows rdp | shift后门[需要03以下的系统],爆破,ms12-020 |

| tcp 3690 | SVN | svn泄露,未授权访问 |

| tcp 4848 | GlassFish | 弱口令 |

| tcp 5000 | Sybase/DB2 | 爆破,注入 |

| tcp 5432 | PostgreSQL | 爆破,注入,弱口令 |

| tcp 5900,5901,5902 | VNC | 弱口令爆破 |

| tcp 5984 | CouchDB | 未授权导致的任意指令执行 |

| tcp 6379 | Redis | 可尝试未授权访问,弱口令爆破 |

| tcp 7001,7002 | WebLogic | Java反序列化,弱口令 |

| tcp 7778 | Kloxo | 主机面板登录 |

| tcp 8000 | Ajenti | 弱口令 |

| tcp 8009 | tomcat Ajp | Tomcat-Ajp协议漏洞 |

| tcp 8443 | Plesk | 弱口令 |

| tcp 8069 | Zabbix | 远程执行SQL注入 |

| tcp 8080-8089 | Jenkins,JBoss | 反序列化,控制台弱口令 |

| tcp 9080-9081,9090 | WebSphere | Java反序列化/弱口令 |

| tcp 9200,9300 | ElasticSearch | 远程执行 |

| tcp 11211 | Memcached | 未授权访问 |

| tcp 27017,27018 | MongoDB | 爆破,未授权访问 |

| tcp 50070,50030 | Hadoop | 默认端口未授权访问 |

数据库类型:

Mysql、SqlServer、Oracle、Redis、MongoDB等

操作系统信息:

Linux、windows等

应用服务信息:

FTP、SSH、RDP(windows远程桌面3389)、SMB、SMTP、LDAP、Rsync等

三、识别-WAF防火墙-看图&项目&指纹

3.1、WAF解释:

Web应用防护系统(也称为:网站应用级入侵防御系统。英文:Web Application Firewall,简称:WAF)。利用国际上公认的一种说法:Web应用防火墙是通过执行一系列 针 对HTTP/HTTPS的 安全策略来专门为Web应用提供保护的一款产品。

3.2、WAF分类:

看见waf个人建议出来软件WAF能试试,其他算了吧!!

云WAF:百度安全宝、阿里云盾、长亭雷池,华为云,亚马逊云等

硬件WAF:绿盟、安恒、深信服、知道创宇等公司商业产品

软件WAF:宝塔,安全狗、D盾等

代码级WAF:自己写的waf规则,防止出现注入等,一般是在代码里面写死的

3.3、识别项目:

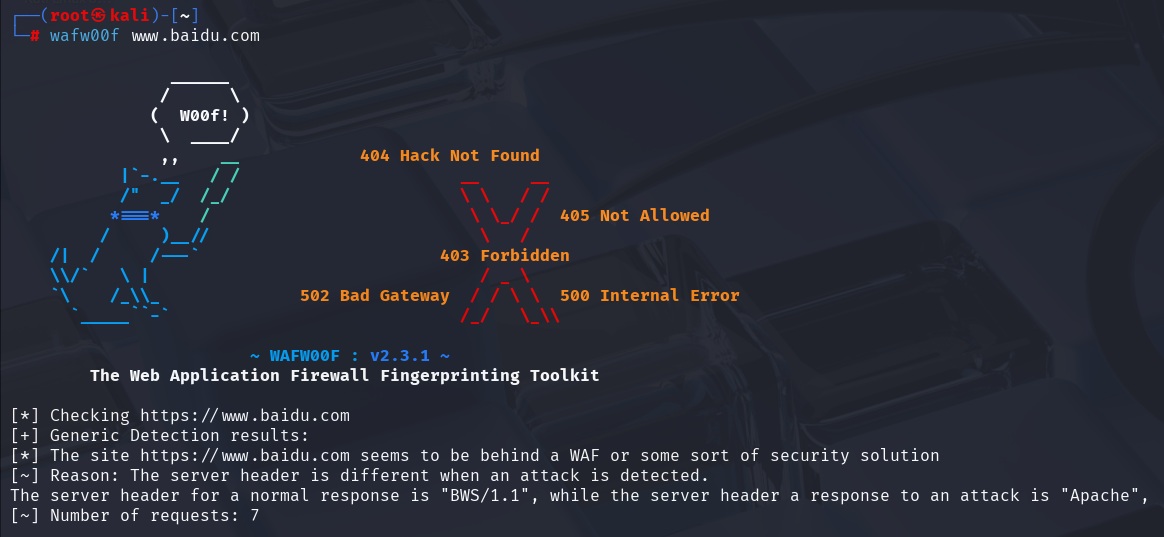

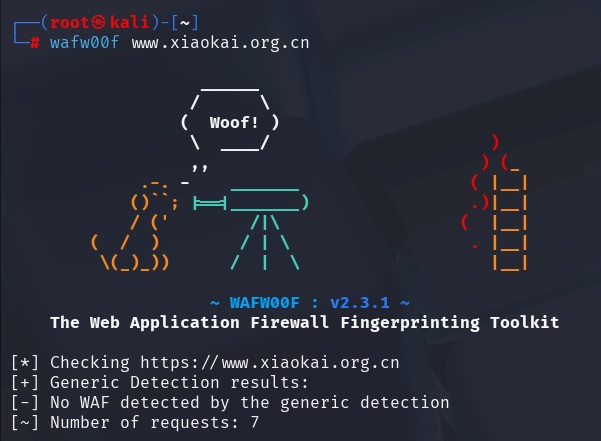

wafw00f

1 | https://github.com/EnableSecurity/wafw00f |

有防火墙的,但是未能正确识别出来

这是没设防火墙的

identywaf

1 | https://github.com/stamparm/identYwaf |

四、识别-蜜罐平台

4.1、蜜罐解释:

蜜罐是一种安全威胁的检测技术,其本质在于引诱和欺骗攻击者,并且通过记录攻击者的

攻击日志来产生价值。安全研究人员可以通过分析蜜罐的被攻击记录推测攻击者的意图和

手段等信息。攻击方可以通过蜜罐识别技术来发现和规避蜜罐。因此,我们有必要站在红

队攻击者的角度钻研蜜罐识别的方式方法。

4.2、蜜罐分类:

根据蜜罐与攻击者之间进行的交互的程度可以将蜜罐分为三类:低交互蜜罐、中交互蜜罐、高交互蜜罐。当然还可以根据蜜罐模拟的目标进行分类,比如:数据库蜜罐、工控蜜罐、物联网蜜罐、Web蜜罐等等。

4.3、识别原理:

1 | https://mp.weixin.qq.com/s/jPz9hBmUypFyQlU27vglUg |

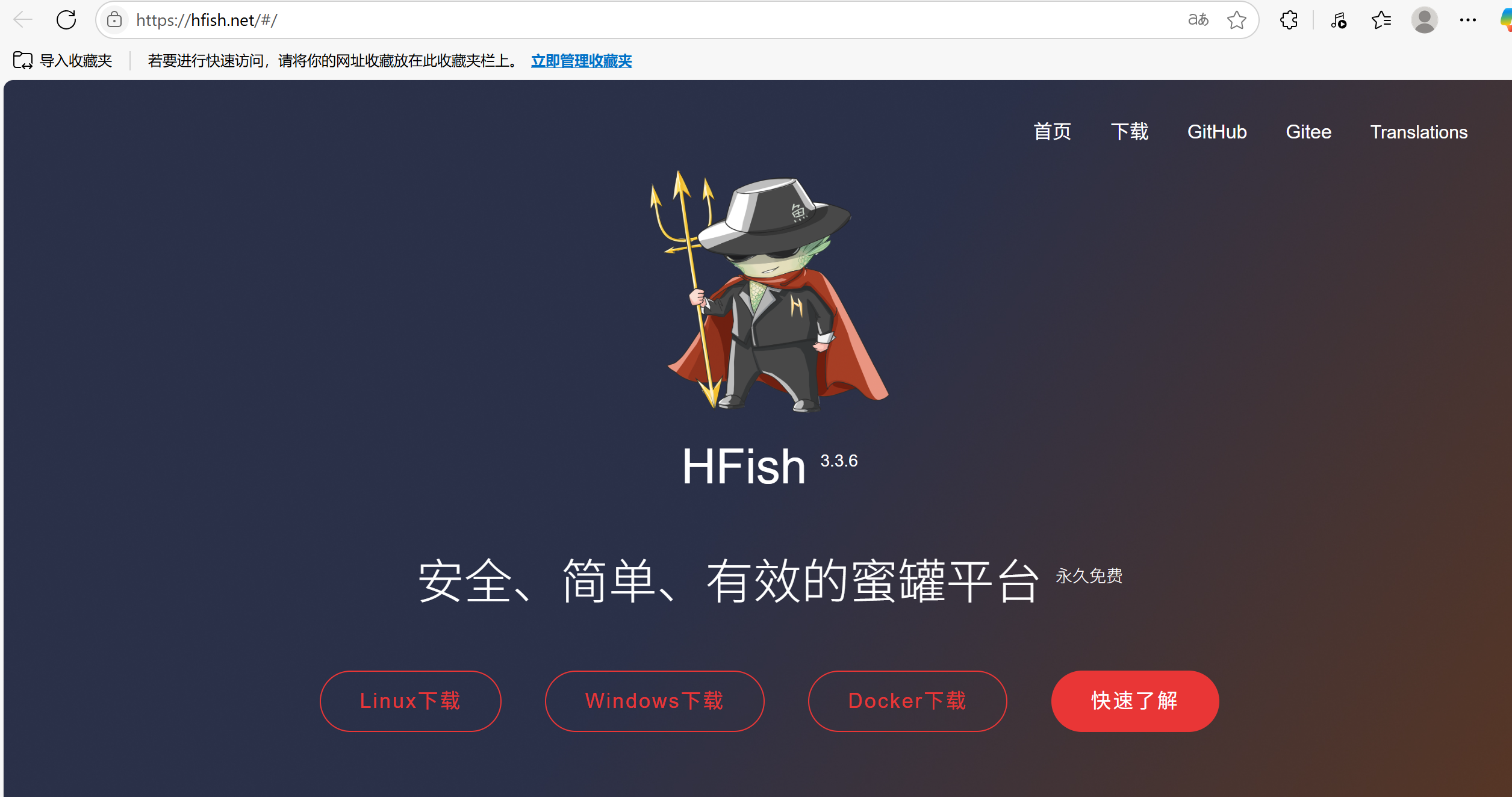

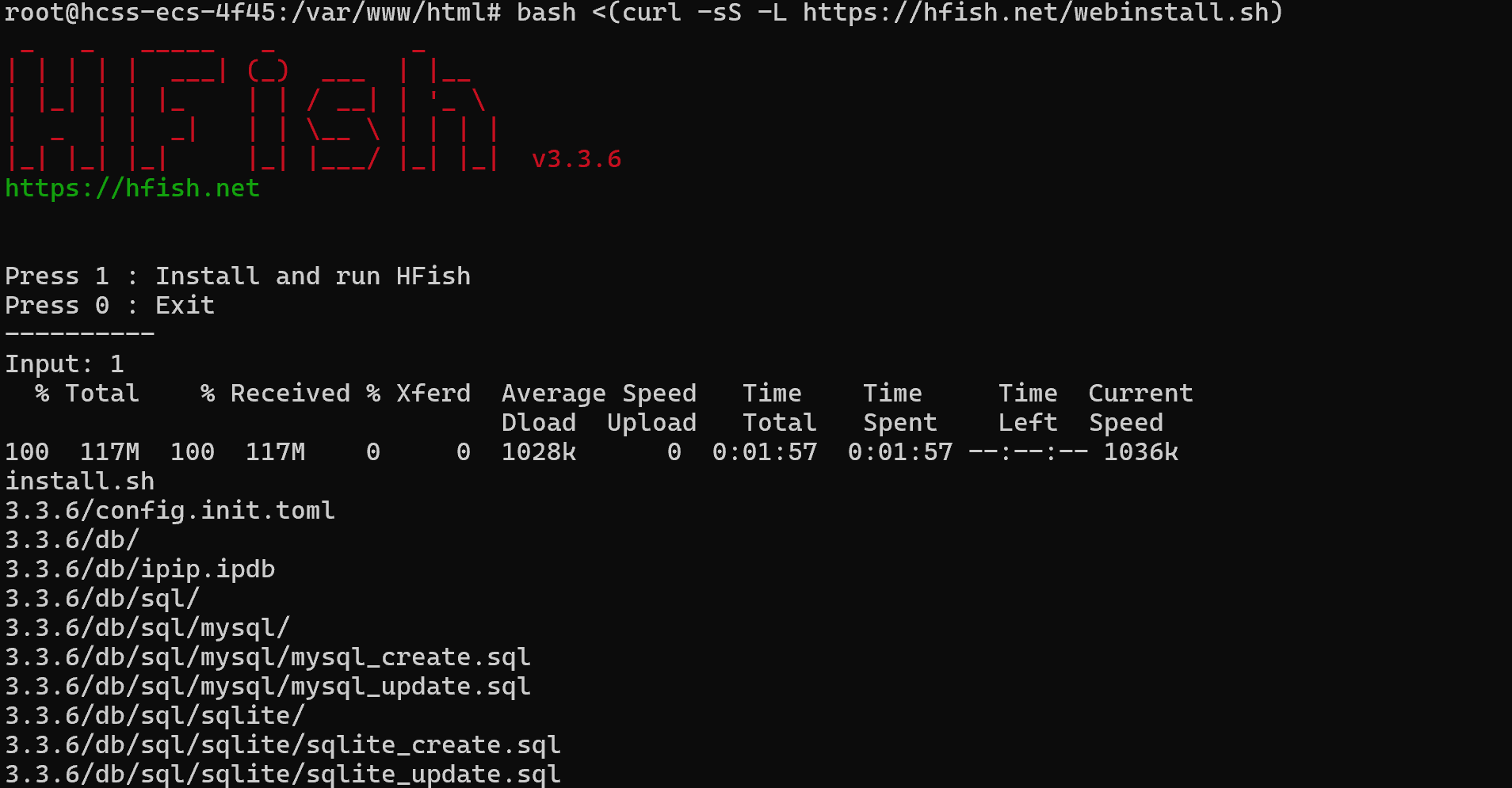

4.4、简单搭建:

记得开放安全组规则

4.5、蜜罐识别:

4.5.1、项目识别

1 | https://github.com/graynjo/Heimdallr |

1 | https://github.com/360quake/quake_rs |

4.5.2、人工识别

端口多而有规律性,一般来说,举个例子,mysql端口,我直接访问,看到不能访问,因为浏览器访问是http/https协议,协议不符,肯定访问不了,但如果是蜜罐就不一样了,协议不符,也有可能能访问,因为蜜罐会记录攻击者的攻击数据,攻击数据会采用web json去传输,当你去web http去访问这个端口,会自动触发,采用协议去下载文件。

4.5.3、网络空间

鹰图、Quake